Journée mondiale de la protection des données : pourquoi et comment protéger vos informations numériques ?

Chaque année, le 28 janvier, la Journée mondiale de la protection des données (Data Protection Day) nous rappelle une réalité incontournable : nos données personnelles sont devenues l’une des ressources les plus convoitées du monde numérique. Pour les entreprises comme pour les particuliers, la cybersécurité n’est plus une option, mais une nécessité.

Chez Protège Ton Web, cette journée fait pleinement écho à notre mission : aider les TPE, PME et indépendants à se protéger efficacement contre les cybermenaces.

Qu’est-ce que la Journée mondiale de la protection des données ?

Instaurée en 2007 par le Conseil de l’Europe, cette journée commémore la signature de la Convention 108, premier texte juridique international visant à protéger les données personnelles.

Son objectif est double :

- Sensibiliser le grand public aux enjeux de la protection des données

- Encourager les entreprises à adopter de bonnes pratiques en matière de sécurité et de conformité (notamment le RGPD)

Pourquoi la protection des données est devenue critique en 2026

Aujourd’hui, les données personnelles et professionnelles sont partout :

- Sites web

- Boutiques en ligne

- Logiciels métiers

- Serveurs cloud

- Emails et sauvegardes

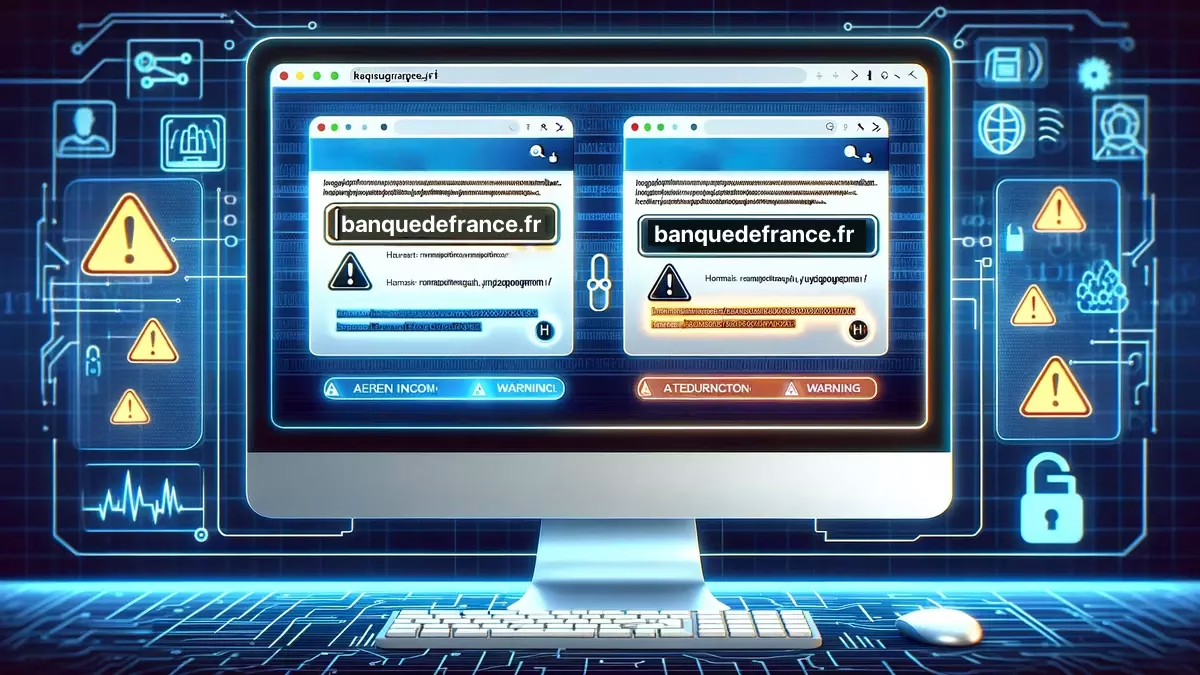

Cette exposition massive entraîne une augmentation constante des risques :

- Fuites de données

- Ransomwares

- Vols d’identifiants

- Usurpation d’identité

- Espionnage industriel

👉 Une seule faille peut suffire à compromettre l’ensemble de votre système d’information.

RGPD : une obligation légale… mais aussi un avantage stratégique

Le Règlement Général sur la Protection des Données (RGPD) impose aux entreprises de :

- Protéger les données personnelles collectées

- Limiter leur accès

- Assurer leur intégrité et leur confidentialité

- Réagir rapidement en cas d’incident

Mais au-delà de l’aspect légal, une bonne gestion des données est aussi un levier de confiance pour vos clients. Une entreprise qui protège les données inspire crédibilité et professionnalisme.

Les bonnes pratiques essentielles pour protéger vos données

Voici quelques mesures clés que toute entreprise devrait mettre en place :

🔐 Sécurisation technique

- Mises à jour régulières des systèmes et applications

- Pare-feu et solutions anti-intrusion

- Sauvegardes chiffrées et externalisées

- Gestion stricte des accès utilisateurs

👤 Sensibilisation humaine

- Formation des équipes aux risques (phishing, mots de passe, usages)

- Politiques de sécurité claires

- Réduction des privilèges inutiles

🛠️ Audit et tests de sécurité

- Analyse des vulnérabilités

- Tests d’intrusion (pentest)

- Surveillance continue des systèmes

Comment Protège Ton Web vous accompagne

Chez Protège Ton Web, nous accompagnons les entreprises avec une approche concrète et adaptée à leur taille :

- 🔍 Audits de sécurité et pentests (WhiteBox, GreyBox, BlackBox)

- 🧱 Renforcement des serveurs, sites web et infrastructures

- 🚨 Détection et réponse aux incidents

- 📋 Conseils RGPD orientés sécurité

- 🤝 Accompagnement personnalisé et pédagogique

Notre objectif : réduire votre surface d’attaque et augmenter votre sérénité numérique.

Journée mondiale de la protection des données : et si vous passiez à l’action ?

Cette journée est le moment idéal pour vous poser les bonnes questions :

- Mon site est-il réellement sécurisé ?

- Mes données clients sont-elles bien protégées ?

- Suis-je prêt à faire face à une attaque ?

👉 Un audit de sécurité aujourd’hui peut éviter une crise demain.

📞 Contactez Protège Ton Web pour faire le point sur votre niveau de sécurité et protéger durablement vos données.

Parce que la cybersécurité commence par la prévention.